追求产品和服务高质量,努力实现与客户之间真诚有效的沟通,

不断地圆梦、奔跑与腾飞。

一、安全设计核心原则

在构建内外网互联的安全架构时,需始终遵循以下三大原则:

1. 最小暴露原则

仅开放业务必需的服务端口和协议,禁止"全端口放通"或"默认允许"策略 对外暴露的服务需部署在隔离区(DMZ),核心系统(如数据库、文件服务器)严禁直接暴露 遵循"白名单机制":明确允许的访问路径,拒绝所有未定义的访问请求

2. 纵深防御原则

构建多层安全防护体系,避免单点防御失效导致全局崩溃(如仅依赖防火墙) 从网络边界、应用接入、数据存储、终端接入、安全运营五个层面设防 每层防护需具备"独立防御能力",前一层被突破后,后续层次仍能延缓或阻断攻击

3. 动态适应原则

安全防护非"一次性工程",需建立持续更新机制(如漏洞补丁管理、威胁情报订阅) 定期开展安全评估(如每季度渗透测试、每月漏洞扫描),根据新型攻击手段调整防护策略 建立"事前预防→事中监测→事后响应"的闭环管理体系

二、网络边界层:构建可信访问控制边界

网络边界是防御外部威胁的第一道防线,需通过物理/逻辑设备实现"可控互联、可见流量、可追溯操作"。

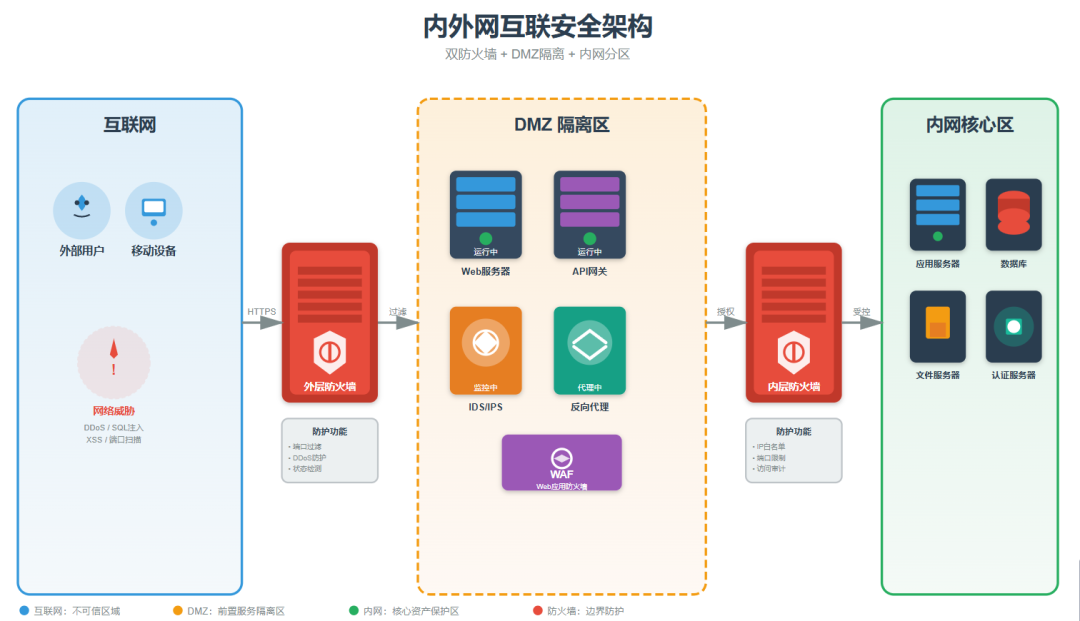

1. 部署双防火墙+DMZ隔离架构(推荐方案)

(1)外层防火墙配置要点

位置:部署在互联网与DMZ之间,作为外部威胁过滤层 策略配置: 仅开放业务必需端口(如HTTPS 443、HTTP 80),封禁高危端口(如Telnet 23、SMB 445、RDP 3389) 启用状态检测防火墙(Stateful Inspection),拦截非法TCP连接(如SYN Flood攻击) 配置DDoS防护规则(如单IP连接数限制、流量清洗阈值) 日志记录:记录所有被拒绝的连接请求(源IP、目标端口、时间戳),保存至少90天

(2)内层防火墙配置要点

位置:部署在DMZ与内网之间,作为内网核心资产保护层 策略配置: 仅允许DMZ中的特定服务器(通过IP白名单限定)访问内网核心系统的特定端口(如API服务器访问数据库3306端口) 禁止DMZ服务器主动发起对内网的扫描行为(如Nmap、Masscan工具) 限制内网终端访问互联网的协议(如仅允许HTTPS,禁用P2P协议) 访问控制矩阵示例:

(3)DMZ区域的安全设计

功能定位:部署"前置服务"(如Web服务器、API网关、反向代理),隔离核心业务系统 服务器加固: 操作系统最小化安装(仅保留必要组件,移除编译器、调试工具) 禁用默认账户(如root、administrator),强制密钥登录(禁用密码登录) 部署主机入侵检测系统(HIDS,如OSSEC、Wazuh),监控文件篡改、异常进程 访问控制规则(关键): ✅ 外网→DMZ:允许访问公开服务(如Web 443端口) ✅ DMZ→内网:仅允许特定服务器通过特定端口访问(如API调用) ❌ DMZ→外网:原则上禁止(特殊场景如邮件服务器需单独授权) ❌ 外网→内网:严格禁止直连,需通过VPN或堡垒机中转

2. 单防火墙方案(适用于中小型场景)

若预算或网络复杂度有限,可采用单防火墙+DMZ架构,但需强化以下配置:

严格的ACL策略:在防火墙上配置精细化访问控制列表,明确"源IP/端口→目标IP/端口"的允许规则 DMZ安全加固:由于缺少内层防火墙,DMZ服务器需部署Web应用防火墙(WAF)、主机防火墙(如iptables)作为补偿 增强审计:对所有经过防火墙的流量进行全量日志记录和实时分析(需部署日志审计平台)

3. 远程访问安全:VPN+零信任架构

(1)VPN部署要点

适用场景:内部员工远程访问内网系统(如居家办公、出差场景) 技术选型:优先采用SSL VPN(支持Web浏览器访问),辅以IPSec VPN(支持客户端全隧道) 安全配置: 强制双因素认证(2FA):账号密码+动态令牌(如Google Authenticator、企业短信验证码) 限制VPN账号权限:按岗位分配访问权限(如研发人员仅能访问开发环境,运维人员仅能通过堡垒机登录生产环境) 配置会话超时策略(如30分钟无操作自动断开),防止账号被盗用后长期驻留

(2)引入零信任理念(面向未来)

核心思想:"永不信任、持续验证",即使通过VPN接入,仍需对每次访问请求进行身份和权限校验 实施路径: 部署身份与访问管理系统(IAM),统一管理用户身份、权限、认证策略 应用微隔离技术(如基于SDN的动态访问控制),限制横向移动(即使攻击者进入内网,也无法任意访问其他系统) 实施设备信任评估:检查接入设备的安全状态(如是否安装杀毒软件、系统补丁是否最新),不合规设备拒绝接入

三、应用接入层:构建安全可信的服务入口

应用层是攻击者的主要目标(如SQL注入、XSS攻击),需从协议、认证、流量控制三方面加固。

1. 统一接入网关:反向代理+API网关架构

(1)反向代理服务器部署

技术选型:Nginx、Apache、HAProxy等(推荐Nginx,性能高且支持丰富的安全模块) 核心功能: 隐藏内网真实IP:对外暴露反向代理的公网IP,后端服务器使用内网IP,防止直接攻击 SSL/TLS卸载:在代理层统一处理HTTPS加密/解密,减轻后端服务器负载 请求过滤:拦截恶意请求(如包含 ../路径穿越、<script1>XSS脚本的请求)安全配置示例(Nginx): # 限制请求方法(仅允许GET、POST)

if ($request_method !~ ^(GET|POST)$ ) {

return 405;

}

# 限制请求大小(防止上传炸弹)

client_max_body_size 10M;

# 隐藏版本信息

server_tokens off;

# 防止点击劫持

add_header X-Frame-Options "SAMEORIGIN";

(2)API网关部署

适用场景:微服务架构、对外提供RESTful API接口的系统 核心功能: 统一认证鉴权:集中处理Token验证(如JWT)、OAuth2.0授权,避免每个微服务重复实现 流量控制:限制API调用频率(如每IP每分钟100次请求),防止恶意刷接口 协议转换:将外部HTTP请求转换为内部gRPC协议,提升性能并隐藏内部协议细节 推荐产品:Kong、Apigee、Tyk、AWS API Gateway

2. 强化身份认证与访问控制

(1)认证机制分级设计

(2)权限管控最佳实践

实施RBAC(基于角色的访问控制):将权限绑定到角色(如财务角色、运维角色),用户通过分配角色获得权限,避免直接给用户授权 启用权限最小化:用户仅能访问岗位必需的功能模块(如销售人员仅能查看客户数据,无法修改系统配置) 定期审计权限:每季度review用户权限,及时回收离职人员、调岗人员的权限

3. 数据传输加密与协议安全

(1)强制HTTPS加密

配置要求: 使用TLS 1.2或TLS 1.3协议(禁用TLS 1.0/1.1、SSL 2.0/3.0等过时协议) 采用强加密套件(如AES-256-GCM、ChaCha20-Poly1305),禁用弱加密算法(如RC4、DES) 证书选择:从正规CA机构申请证书(如DigiCert、Let's Encrypt),配置证书链完整性 证书管理: 设置证书到期提醒(提前30天预警),避免证书过期导致服务中断 启用OCSP Stapling(在线证书状态协议),加速证书验证

(2)部署Web应用防火墙(WAF)

功能:防御应用层攻击(如SQL注入、XSS跨站脚本、文件上传漏洞) 部署模式: 云WAF(如阿里云WAF、腾讯云WAF):适合云上部署的系统,按流量付费 硬件WAF(如F5、绿盟WAF):适合私有化部署,性能更高但成本较大 防护规则: 开启OWASP Top 10防护规则(防御常见Web漏洞) 配置自定义规则(如拦截特定User-Agent的爬虫、阻断来自特定国家的IP)

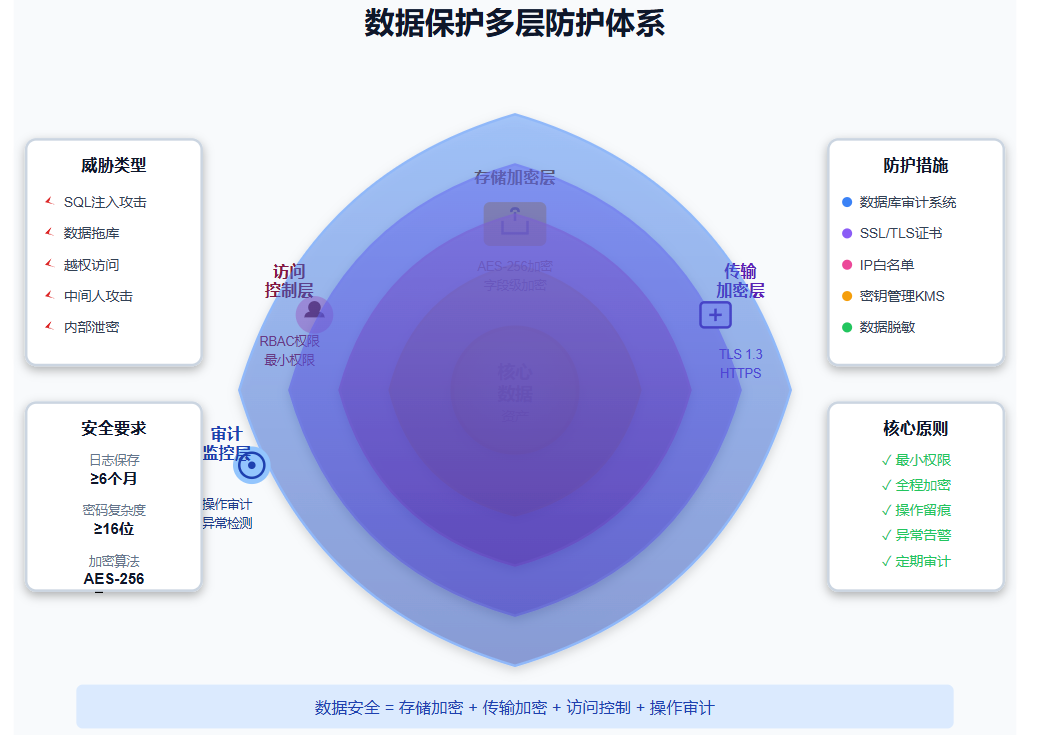

四、数据保护层:保障核心数据资产安全

数据是企业的核心资产,需从"存储加密、传输加密、访问控制、操作审计"四个维度全面防护。

1. 数据库安全加固

(1)网络隔离部署

部署位置:数据库服务器必须部署在内网核心区,严禁放置在DMZ或直接暴露到互联网 访问路径限制: 仅允许应用服务器(通过IP白名单)访问数据库端口(如MySQL 3306、Oracle 1521) 禁止数据库服务器出站访问互联网(防止数据外泄或被植入后门)

(2)账号权限最小化

账号管理策略: 为每个应用系统分配独立数据库账号,禁止多系统共用账号 按需分配权限:查询系统仅授予SELECT权限,数据导入系统授予INSERT权限,禁止授予DROP、ALTER等高危权限 禁用或重命名默认管理员账号(如MySQL的root、SQL Server的sa) 密码安全: 强制使用16位以上复杂密码(包含大小写字母、数字、特殊字符) 定期更换密码(如每90天更换一次),禁止重复使用历史密码

(3)数据库审计与监控

部署数据库审计系统(如安华金和、昂楷审计): 记录所有数据库操作(登录、查询、修改、删除),包含操作人、时间、SQL语句、影响行数 设置告警规则:检测异常操作(如凌晨批量删除数据、单次查询超过10万条记录、频繁登录失败) 日志保存要求:审计日志需保存至少6个月(金融、医疗等行业需保存3-7年)

2. 敏感数据加密存储

(1)字段级加密

加密对象:用户姓名、身份证号、手机号、银行卡号、密码等敏感信息 加密算法:采用AES-256(对称加密)或RSA-2048(非对称加密),禁用DES、MD5等弱算法 密钥管理: 加密密钥需存储在独立的密钥管理系统(KMS)(如AWS KMS、阿里云KMS),禁止硬编码在代码或与数据同库存储 实施密钥轮换策略(如每年更换一次主密钥,旧密钥保留用于解密历史数据)

(2)密码存储规范

禁止明文或简单哈希存储:不得使用MD5、SHA-1等可被彩虹表破解的算法 推荐方案: BCrypt算法(自动加盐,计算成本可调节) Argon2算法(2015年密码哈希竞赛冠军,抗GPU破解能力强) PBKDF2算法(NIST推荐,迭代次数建议10万次以上)

3. 数据传输与导出管控

(1)内外网数据传输

禁止明文传输:所有跨网络的数据传输需通过加密隧道(如VPN、SSH隧道) 文件传输安全: 禁用FTP明文协议,改用SFTP(SSH File Transfer Protocol)或FTPS(FTP over SSL) 对传输文件进行完整性校验(如计算SHA-256哈希值),确保文件未被篡改

(2)数据导出审批流程

适用场景:从生产环境导出客户数据、业务台账等敏感信息 流程设计: 申请人填写导出申请(包含导出原因、数据范围、用途) 部门负责人审批(评估合理性和风险) 安全部门审批(检查是否违反数据保护政策) 系统自动记录导出日志(导出人、时间、数据条数、文件哈希值) 数据脱敏:非生产用途的数据导出需进行脱敏处理(如手机号显示为 138****5678,身份证号隐藏中间10位)

五、终端与服务器层:加固系统安全基线

终端和服务器是攻击者的常见入侵点(如钓鱼邮件植入木马、利用未修补漏洞入侵),需通过标准化配置降低风险。

1. 服务器安全基线配置

(1)操作系统加固

账号管理: 禁用或删除默认账号(如guest、匿名账号) 修改管理员账号名称(如将administrator改为企业自定义名称) 强制密码复杂度策略(最少12位,包含大小写字母+数字+特殊字符) 服务与端口管理: 关闭非必要服务(如Telnet、FTP、SNMP) 修改默认端口(如SSH从22改为自定义端口,RDP从3389改为自定义端口) 配置主机防火墙(如Linux的iptables、Windows Defender防火墙),仅开放业务端口

(2)补丁与漏洞管理

自动化补丁管理: 部署补丁管理系统(如WSUS、Ansible),定期推送安全补丁(建议每月第二个周二"补丁日"统一更新) 对高危漏洞(如远程代码执行漏洞)需在发布后72小时内完成修补 漏洞扫描: 每周自动扫描一次(使用Nessus、OpenVAS等工具) 修复优先级:高危>中危>低危,高危漏洞需在7天内修复

(3)日志与审计

启用审计功能: Linux:配置auditd监控文件访问、命令执行、权限变更 Windows:启用安全日志、系统日志,记录登录、进程创建、注册表修改 日志集中管理: 将服务器日志实时传输至集中日志平台(如ELK、Splunk),防止攻击者删除本地日志 日志保存期限:至少6个月(等保2.0要求)

2. 内网终端安全管控

(1)终端准入控制(NAC)

功能:检查终端安全状态,不合规设备禁止接入内网 检查项: 是否安装企业指定杀毒软件且病毒库为最新版本 操作系统补丁是否更新至最新版本 是否启用本地防火墙 是否存在高危漏洞(如永恒之蓝MS17-010) 不合规处置:隔离至"修复区",提示用户安装补丁后重新检测

(2)终端数据防泄漏(DLP)

管控措施: 禁止非授权U盘、移动硬盘接入(通过USB端口管控软件实现) 监控文件外发行为:拦截通过邮件、即时通讯工具(如微信、QQ)发送包含敏感关键词的文件 屏幕水印:在终端屏幕显示工号+时间水印,防止拍照泄密

(3)终端行为监控

部署EDR(终端检测与响应)系统(如奇安信天擎、深信服EDR): 监控进程启动:检测挖矿程序、勒索病毒、远控木马 监控文件操作:检测批量加密行为(勒索病毒特征)、敏感文件访问 监控网络连接:检测终端与C&C服务器(命令控制服务器)的通信

3. 堡垒机:运维操作的"安全审计中枢"

(1)部署必要性

解决痛点:运维人员直接登录服务器存在"权限难控制、操作难审计、责任难追溯"问题 适用场景:所有对生产环境服务器的运维操作(如配置变更、数据库操作、应用发布)

(2)核心功能

统一认证:运维人员先登录堡垒机(双因素认证),再通过堡垒机跳转至目标服务器,无需掌握服务器密码 权限控制: 按岗位分配服务器访问权限(如数据库管理员仅能访问数据库服务器) 限制可执行命令(如禁止执行 rm -rf、DROP DATABASE等高危命令)操作审计: 全程录像:记录运维人员的键盘输入和屏幕输出,可回放 实时告警:检测高危操作(如修改防火墙规则、删除日志),立即通知安全管理员

(3)产品选型

开源方案:JumpServer、teleport 商业方案:齐治堡垒机、行云管家、Citrix

六、监控与应急层:构建主动防御与快速响应能力

安全防护需从"被动防御"转向"主动监测+快速响应",通过实时监控、威胁情报、应急演练形成闭环。

1. 安全监控体系建设

(1)网络流量监控

部署IDS/IPS系统(入侵检测/防御系统): IDS模式:旁路部署,仅告警不阻断(适合观察期) IPS模式:串联部署,自动阻断攻击流量(适合生产环境) 推荐产品:Snort、Suricata、绿盟IDS、天融信IPS 检测能力: 已知攻击特征:SQL注入、XSS、缓冲区溢出、端口扫描 异常行为:单IP高频访问、非常规时间段大流量传输、异常协议通信

(2)日志集中分析

构建SIEM平台(安全信息与事件管理): 数据源接入:防火墙、网关、服务器、数据库、终端、应用系统的日志 关联分析:通过规则引擎关联多源日志,检测复杂攻击链(如先扫描端口→再暴力破解→最后植入后门) 推荐产品:Splunk、QRadar、AlienVault、日志易 告警规则示例: 单账号在5分钟内登录失败超过10次→疑似暴力破解 数据库单次查询超过10万条记录→疑似数据窃取 凌晨2-5点有服务器异常登录→疑似APT攻击 终端与境外IP建立连接→疑似木马回连

(3)威胁情报集成

功能:接入外部威胁情报源(如奇安信威胁情报中心、微步在线、IBM X-Force),自动阻断已知恶意IP、域名 应用场景: 防火墙联动:将威胁情报中的恶意IP自动加入黑名单 邮件网关联动:拦截来自钓鱼网站域名的邮件 DNS联动:阻断终端访问C&C域名

2. 定期安全评估

(1)漏洞扫描(每月一次)

扫描范围:所有内外网服务器、网络设备、安全设备 扫描内容:操作系统漏洞、应用程序漏洞、配置缺陷(如弱密码、默认账号) 工具选型:Nessus、OpenVAS、绿盟远程安全评估系统(RSAS)

(2)渗透测试(每季度一次)

目标:模拟黑客攻击,验证防护体系有效性 测试方法: 外部渗透:从互联网尝试突破DMZ、获取内网权限 内部渗透:模拟内部员工恶意操作(如横向移动、权限提升) 社工测试:发送钓鱼邮件,测试员工安全意识 实施方式:委托专业安全公司(如启明星辰、绿盟、奇安信)或内部红队执行

(3)安全配置审计(每月一次)

审计对象:防火墙策略、数据库权限、用户账号、补丁安装情况 审计重点: 是否存在过度授权(如普通用户拥有管理员权限) 是否存在僵尸账号(离职员工账号未及时删除) 防火墙策略是否冗余(如存在"允许所有"规则)

3. 应急响应体系

(1)安全事件分级

一级(严重) 二级(重要) 三级(一般) 四级(提示)

(2)应急处置流程

(3)应急演练(每季度一次)

演练场景:勒索病毒爆发、数据库被拖库、Web服务器被植入后门 演练内容: 安全团队:测试应急响应流程是否顺畅、工具是否可用 业务团队:测试业务切换备用系统的能力 管理层:测试决策流程和对外沟通能力 演练要求:全流程实战演练(非桌面推演),演练后需撰写总结报告并改进预案

七、合规与管理层:满足等保/行业标准要求

1. 等级保护合规建设

定级备案:根据业务重要性确定系统等级(二级/三级),向公安机关备案 测评整改:每年开展等保测评,针对不符合项进行整改(如补充安全设备、完善管理制度) 重点要求: 等保二级:基本安全措施(防火墙、入侵检测、日志审计) 等保三级:增加安全域划分、双因素认证、数据加密、灾备系统

2. 安全管理制度

制定关键制度: 《网络安全管理办法》 《数据安全管理规定》 《应急响应预案》 《第三方访问管理规定》 人员管理: 入职:签订保密协议、安全培训 在职:每年安全考试、定期权限审查 离职:当日回收所有权限、交接敏感资料

3. 第三方供应商管理

适用对象:云服务商、系统集成商、驻场开发人员 管控措施: 签订安全协议:明确数据保护责任、违约赔偿条款 限制访问权限:第三方仅能访问授权系统,禁止接触核心数据 审计第三方操作:所有操作需通过堡垒机,留存审计日志

结语

内外网互联的安全防护是一项系统工程,需从架构设计(边界隔离)→技术实施(多层加固)→持续运营(监控应急)三个维度协同推进。本方案强调"纵深防御、动态适应"理念,通过构建多层防护体系,即使某一层被突破,仍能延缓攻击并争取应急时间。

安全无终点,唯有持续优化、快速响应,方能在攻防博弈中立于不败之地。

服务热线

1391-024-6332

Copyright 2015-2018 www.intsavi.com.cn All Rights Reserved

电话:010-62980070 010-62961051 手机:13910246332

版权所有北京赛维博信科技发展有限公司 备案号:京ICP备14043711号-1 京ICP备14043711号-3